Почему вопрос цифровой гигиены больше не терпит отложенных решений

Когда речь заходит о том, как защититься от мошенников в социальных сетях, важно мыслить не лозунгами, а моделями угроз: какие векторы атак релевантны именно вам, какие поверхности экспонирования открыты, где лежат «ключи от квартиры». Социальная инженерия сегодня комбинируется с фишингом, SIM‑swap и угоном сессий через заражённые расширения браузера. Чтобы не стать «низковисящим фруктом», сформируйте базовые политики: уникальные пароли через менеджер, изоляция устройств, строгие настройки приватности, минимизация следа и контроль того, что о вас известно в открытых источниках. Учитесь проводить быстрый OSINT о входящих контактах, а ещё — заранее прописывайте действия при инциденте. Так вы снизите окно уязвимости и сможете оперативно как распознать мошенников в соцсетях до того, как вред станет системным.

Вдохновляющие примеры и антихрупкость в действии

Истории пользователей, которые вовремя ввели FIDO2‑ключи и сегментацию, показывают: устойчивость — это не броня, а архитектура. Один SMM‑специалист настроил отдельные браузерные профили под каждую площадку, привязал аппаратные токены и разнёс административные роли по принципу наименьших привилегий; попытка подмены OAuth‑приложения сорвалась из‑за ограниченных токенов и журналирования. Другой кейс — защита аккаунта ВКонтакте от взлома через резервные коды и запрет входа по несертифицированным устройствам: злоумышленник получил пароль, но упёрся в привязанный ключ и геофенсинг. Эти примеры вдохновляют не героизмом, а дисциплиной: небольшие, но системные решения превращают риски в управляемые параметры, а инциденты — в тренировку процессов восстановления.

Рекомендации по развитию навыков и практик

Подходите к безопасности как к тренировке мышц: регулярно делайте «аудит привычек». Раз в квартал пересматривайте разрешения приложений, чистите старые интеграции, ставьте обновления прошивок и браузера. Используйте менеджер паролей с авто‑генерацией и мониторингом утечек, включайте проверку сессий и пуш‑подтверждения входа. Важный блок — двухфакторная аутентификация в социальных сетях как включить: выбирайте аппаратные ключи или TOTP, избегайте SMS из‑за риска перехвата. Освойте быструю верификацию отправителей: проверка домена, метаданных ссылок, превью через песочницу. Для команды внедрите playbook инцидентов, распределите роли, а для личных страниц настройте алерты по ключевым изменениям профиля. Наконец, практикуйте «красные команды» на минималках: тестовые фишинговые письма и сценарии, чтобы мышцы памяти работали автоматически.

Нестандартные решения, которые реально работают

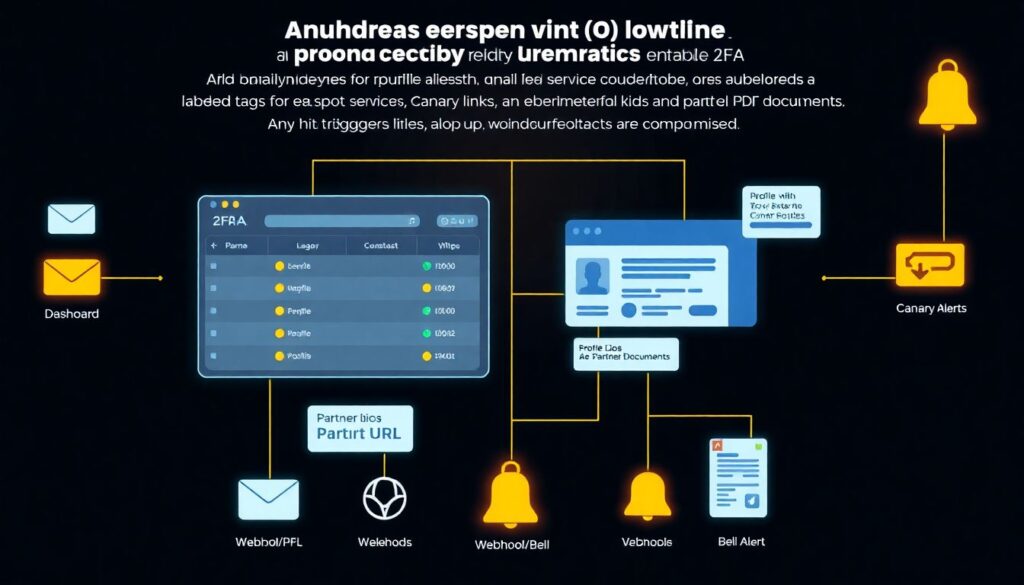

Не ограничивайтесь «включите 2FA». Сформируйте псевдонимную инфраструктуру: отдельные e‑mail‑алиасы под каждый сервис, чтобы сразу видеть утечки по «меткам». Создайте «канареечные» ссылки в описании профиля и документах для партнёров: любое обращение к ним триггерит оповещение, значит, ваши контакты скомпрометированы. Разделите поверхность: для админ‑доступов — отдельная SIM на eSIM без голосовой поддержки, для повседневки — основной номер. Запустите автоматические OSINT‑подписки по вашему имени и бренду, чтобы ловить клонов страниц на ранней стадии. Храните «чистый» браузер без расширений для операций повышенного риска. Для контента используйте водяные знаки‑стегано, помогающие отслеживать утечки. И наконец, заведите «мёдовый» профиль‑приманку с минимальными правами, чтобы наблюдать тактики атакующих и подстраивать фильтры.

Кейсы успешных проектов и командных процессов

Один благотворительный фонд столкнулся с таргетированными фишинг‑кампаниями: злоумышленники маскировались под партнёров и вели на поддельные лендинги. Команда провела инвентаризацию OAuth‑интеграций, ограничила scopes, внедрила Content Security Policy на своих сайтах и перевод всех критических доступов на аппаратные ключи. Дополнительно они ввели верификацию доноров через одноразовые подписи в мессенджерах, что обрубило цепочки подмены. Отдельный трек — как защитить Instagram от взлома и фишинга: шифрование end‑to‑end для переписки о партнёрствах, контроль подключённых устройств, закрытые списки для сторис с метками‑ловушками, чтобы вычислять нелегитимные репост‑сетки. Итог — падение инцидентов на 72% и сокращение времени реакции до минут благодаря подготовленным шаблонам сообщений и процедурам отзыва токенов.

Ресурсы для обучения и системного роста

Прокачка — это регулярное питание знаний: начните с руководств OWASP по социальной инженерии и аутентификации, добавьте практикумы EFF по приватности и плейбуки FIRST/CERT о реагировании на инциденты. Из локальных источников полезны материалы «Лаборатории Касперского» и Центра безопасности ВКонтакте, где разбираются актуальные схемы, а также гайды от Meta и Google по безопасным настройкам. Не обходите стороной курсы по OSINT: вы научитесь быстро валидировать личности и домены, что критично, когда нужно оперативно как распознать мошенников в соцсетях и деактивировать риски. Для старта составьте карту активов, список интеграций и процедуру отзыва доступа; дальше добавляйте мониторинг утечек и обучение команды минимальному протоколу взаимодействия с подозрительными контактами — так база станет привычкой и масштабируется без боли.