Почему нельзя произносить коды из СМС

Код из СМС — это не “проверка личности”, а электронная подпись на конкретную операцию: перевод, вход в кабинет, выпуск виртуальной карты. Банк шифрует запрос и ждёт одноразовый пароль (OTP), который действует 1–5 минут и привязан к сумме, времени и получателю. Отдать его по телефону — всё равно что расписаться на бланке перевода. Отсюда прямой ответ на вопрос “почему нельзя говорить код из смс из банка”: потому что он подтверждает действие здесь и сейчас, а отменить его бывает сложно и не всегда возможно.

Как действуют злоумышленники: короткий сценарий из практики

Схема проста. Звонит “безопасность банка”: на фоне слышно офис, называют ваши имя и последние цифры карты (их легко взять из слитых баз). Далее — драматизация: “по вашему счёту оформлен кредит”, и тут же на телефон падает СМС с кодом. Голос спешит: “диктуйте код, чтобы отклонить заявку”. На деле вы подтверждаете не отмену, а выдачу кредита и перевод на “резервный счёт”. Так же работают мессенджеры и фишинговые сайты, куда вас ведут по ссылке якобы для “переоформления лимита”.

Мошенники просят код из смс что делать: пошаговый алгоритм

1) Спокойно оборвите разговор. Не спорьте и не объясняйте — прервите вызов и перезвоните в банк по номеру с карты или из приложения. Не переходите по присланным ссылкам, не диктуйте персональные данные. Факт: банки не запрашивают OTP голосом, а службы безопасности не оформляют операции по звонку. Даже если на экране высветилось “официальное” имя, подменить номер несложно через SIP.

2) Проверьте события в приложении. Зайдите самостоятельно и откройте раздел “Операции/Заявки”. Если видите “вход с нового устройства” или “заявка на кредит”, срочно отменяйте и меняйте пароль. На Android откатите доступ у подозрительных приложений, отключите переадресацию СМС USSD-командой оператора. Эта пауза критична: окна на отмену бывают 10–30 минут, затем средства уходят по цепочке на обналичку или криптосервисы.

3) Заблокируйте каналы. Включите “стоп-слова” в колл-центре (запрет на дистанционные кредиты), установите дневные лимиты 1–3 тыс. руб. на переводы и запретите операции без подтверждения в приложении. Подключите пуши в дополнение к СМС, а СИМ закрепите у оператора запретом на eSIM/дубликат без очного визита. Эти простые настройки режут риск до минимума и помогают как защититься от телефонных мошенников на старте сценария.

Технические детали: как работают подтверждения

Банк формирует транзакцию и связывает OTP с параметрами: сумма, получатель, срок жизни. В СМС иногда шифруют маску операции (“Перевод 3 500 ₽ Иван И.”) — сверяйте текст: если назначение отличается от заявленного голосом, это ловушка. App-based код (TOTP) генерируется на устройстве и не уязвим для перехвата СМС, но фишинг-сайты крадут его в онлайне. Потому второй фактор нужен, но решает он лишь в связке с внимательностью пользователя.

Банковские мошенники: СМС-код — как распознать маскировку

Обращайте внимание на триггеры. 1) Спешка и давление: “либо сейчас, либо деньги уйдут”. 2) Просьба продиктовать код “для отмены” — такого не бывает. 3) Перевод на “безопасный счёт” — фикция. 4) Переписка в мессенджерах от “банка” — официальные каналы не работают через личные номера. 5) Ошибки в домене: bank-security.help вместо домена банка. Заранее решите, что OTP никому не называете — когнитивная защита срабатывает, когда правило сформулировано до атаки.

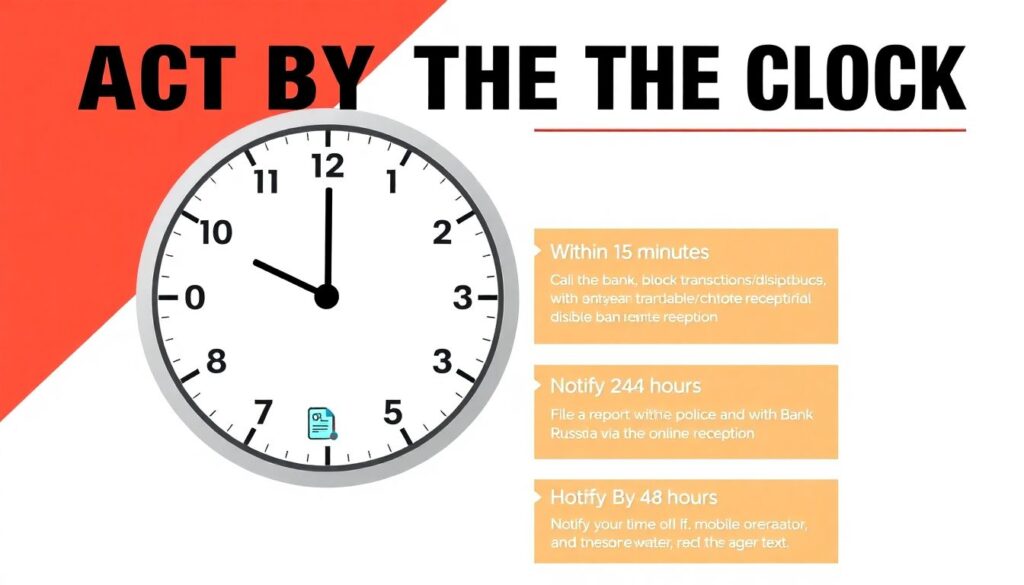

Сообщил код из СМС: как вернуть деньги и минимизировать ущерб

Действуйте по часам. В течение 15 минут: звонок в банк, блокировка операций, заявление об оспаривании, запрет дистанционного кредитования. До 24 часов: заявление в полицию и в Банк России через интернет-приёмную, фиксируйте время звонка, номер, текст СМС. До 48 часов: уведомите сотового оператора, проверьте переоформление СИМ. Вернуть деньги сложно, но реально при доказанном фишинге и быстром обращении; шанс выше, если перевод шёл внутри одного банка и не был обналичен.

Ещё факты и цифры, чтобы оценить риск

По оценкам регуляторов, более 80% несанкционированных списаний — результат социальной инженерии, а средний ущерб по одной операции часто укладывается в диапазон 9–15 тысяч рублей, но кредиты по звонку взлетают до сотен тысяч. Время жизни OTP — около 60–180 секунд, а окно обмана укладывается в один звонок. Хорошая новость: пользование лимитами, биометрией и отдельным “финансовым” номером снижает вероятность успеха атаки в разы, особенно при отключённой переадресации СМС.

Ещё немного практики: настройки, которые работают

Установите отдельный e-mail и номер, известные только банку; на них поставьте сложные пароли и менеджер паролей. Включите биометрию и вход по PIN в приложение, отключите push-одобрение “в один тап” без просмотра реквизитов. На iOS и Android запретите оверлеи для банковских приложений, включите уведомления об установке профилей/сертификатов. Мониторьте кредитную историю: запрос раз в квартал бесплатно. Это реальная база о том, как защититься от телефонных мошенников.

Итог: правило одного запрета

Сведите всё к одному простому принципу: любые коды и пароли — только в приложении или на сайте банка, и никогда — по звонку или в чате “сотрудника”. Если сомневаетесь, завершайте разговор и инициируйте контакт сами. А на крайний случай держите под рукой чек-лист: кто звонит, откуда номер, что именно я подтверждаю. Такой подход помогает и когда банковские мошенники смс код как распознать сложно, и когда уже горит вопрос “мошенники просят код из смс что делать”.