Почему спешка — главный инструмент обмана

Психология срочности — базовый эксплойт в арсенале злоумышленников: как только у вас формируется чувство нехватки времени, снижается качество оценки риска, логика уступает импульсу, а система принятия решений переключается в режим эвристик. Давление строится на триггерах: страх потери средств, нарушение репутации, «последний шанс», формальная ссылка на авторитет (банк, полиция, служба безопасности). Прием усиливается шумом данных: фоновые «служебные» коды, псевдопротоколы, имена сотрудников, якобы перезвоны. Цель — принудить к действию до верификации: сообщить одноразовый пароль, установить софт, продиктовать данные карты, одобрить перевод или подтвердить «блокировку».

Типовые сценарии давления

«У вас подозрительная операция»

Звонящий представляется «службой безопасности банка», заявляет о «взломе» и просит срочно подтвердить «отмену списания». Это маскированная социальная инженерия: вас склоняют к выдаче одноразового кода и авторизации перевода на «безопасный счет», которого не существует.

«Юрслужба/полиция уже выезжает»

Здесь добавляют запугивание: «дело зарегистрировано, нужны объяснения». Просят пройти «идентификацию» — и выкачивают персональные данные, SIM-данные или стимулируют установить удаленный доступ. Внутри такого вызова часто мимикрируют IVR, подменяют номер и называют реальные ФИО сотрудников, взятые из открытых источников, чтобы усилить правдоподобие, пока вы не успели включить критическое мышление и проверить источник коммуникации.

• Признаки давления: навязывание таймера («3 минуты»), запрет класть трубку, просьба удерживать линию, категоричные инструкции.

• Технические маркеры: подмена номера (Caller ID spoofing), требование SMS-кодов, ссылки на фейковые домены под HTTPS, навязывание «безопасного приложения», просьба открыть доступ к экрану.

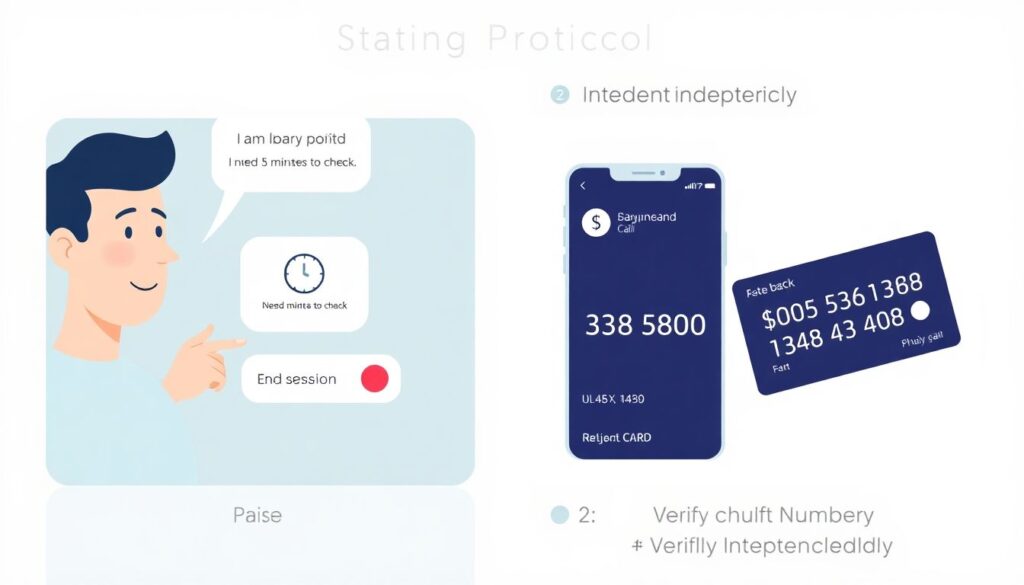

Алгоритм действий, когда времени «нет»

Критичный протокол помогает стабилизировать поведение, когда эмоции уже разогреты. Сначала поставьте паузу: произнесите вслух «мне нужно 5 минут на проверку» и разорвите сессию. Дальше — независимая верификация: используйте номер банка из мобильного приложения или с карты, чтобы понять, как проверить звонок из банка без риска. Никогда не перезванивайте по номеру, который продиктовал звонивший. Для кейса «телефонные мошенники что делать» применяйте чек-лист: нет срочности — нет решения; нет письменного подтверждения в официальном канале — нет действий; нет в приложении уведомления — это чужая инициатива. Как распознать мошенников по телефону? Отсутствие двусторонней аутентификации и требования кода — достаточный индикатор угрозы.

Кейс: бухгалтер Анна получила звонок «из банка» о списании 48 500 руб. Дальше — таймер «2 минуты», просьба продиктовать код из SMS «для отмены». Анна разорвала вызов, открыла приложение банка, увидела отсутствие операций и написала в чат поддержки. Подтвердили: попытка входа посторонним. Анна обновила ПИН, отключила переадресацию вызовов у оператора и включила лимиты на переводы. Итог: ноль потерь, потому что проверяла не звонок, а событие в независимом канале.

Защита каналов и цифровой гигиены

Стратегия «минимизации поверхности атаки» снижает вероятность инцидента. Начните с базовой изоляции: раздельные e‑mail для банков, подписок и соцсетей; уникальные пароли в менеджере; 2FA на основе токенов, не SMS. Для голосовых каналов — антиспуф-фильтры, запрет переадресаций, привязка SIM к паспорту, PIN‑код на SIM. В части веб‑рисков приоритетна защита от фишинга: проверяйте домены буква в букву, не переходите по ссылкам из писем/мессенджеров, используйте DNS‑фильтры и безопасный браузерный профиль для финансов. На устройствах — антивирус с веб‑защитой, запрет установки APK/EXE вне официальных сто́ров, ревизия разрешений. Запомните: банк не просит коды и не ставит ПО удаленного доступа.

Кейс: Сергею прислали «акт сверки» с якобы корпоративной почты партнера. Файл требовал «войти через Office 365». Он заметил поддомен-имитатор и отсутствие SPF/DKIM у письма, открыл документ в изолированной песочнице, а логин подтвердил только через корпоративный IdP. Утечку предотвратил, после чего включил DMARC‑политику reject и обучил отдел распознавать подмену доменов — простая рутинная мера, но именно так формируется практическая база, как защититься от мошенников в спешке.